简介在 Kubernetes(K8s)环境下,微服务的分布式特性使得运维排查难度陡增:一次用户请求可能横跨多个 Pod、服务,单纯依靠日志或链路追踪难以定位问题。日志记录业务细节但分散,链路追踪呈现调用关系却缺乏上下文 —— 如何让两者 “联动”,成为 K8s 运维中实现全链路可观测的关键。 SkyWalking作为开源 APM 工具,通过 Java Agent 探针和 Sidecar 模式,可在 K8s 环境下实现 Java 微服务的 “日志 - 链路” 无侵入式集成。本文从运维视角出发,详解如何通过 SkyWalking 将 Trace ID(链路唯一标识)注入日志,结合 K8s 部署配置,让运维人员能从日志快速定位链路,或从链路追溯日志,大幅提升问题排查效率。 K8S 运维视角:为什么需要日志与链路联动?在 K8S 集群中,微服务以 Pod 形式动态调度,日志分散在不同容器,链路跨多个服务实例,传统排查方式存在明显痛点: 日志碎片化:kubectl logs只能查看单个 Pod 日志,跨 Pod 串联日志需手动筛选,效率极低; 链路缺上下文:SkyWalking 链路图能看到调 ...

概述前面我给大家分享了关于分布式链路追踪的基本原理和 SkyWalking的k8s部署玩法,如果还没来得及看的朋友可以看我上俩篇文章。 今天要给大家分享是我们日常工作中最常见的一种场景,那就是部署在k8s环境下的Java微服务,要接入SkyWalking的具体玩法,通过这个过程咱们可以更深入的理解SkyWalking进行数据采集的逻辑,也能更深刻地从运维角度理解日常工作中所写的Java微服务被无侵入的方式接入分布式链路追踪系统的过程! Java微服务接入SkyWalking的方式SkyWalking 的数据采集主要是通过**业务探针(Agent)**来实现的,针对不同的编程语言 SkyWalking 提供了对应的 Agent 实现。Java微服务接入SkyWalking可以使用SkyWalking Java Agent来上报监控数据。 这就需要Java微服务在部署启动的过程中需要获取 SkyWalking Java Agent 探针包,并在启动参数中通过 --javaagent:xxx 进行参数指定。而具体的集成方式大致有以下三种: 使用官方提供的基础镜像; 将agent包构建到已存 ...

Skywalking监控k8s集群资源目前监控k8s集群指标是SkyWalking v9版本新特性,配置的时候网上一篇文章没有,搞了很久,记录一下,经验之谈就是多番找GitHub中 Issues 和阅读官方文档。 官方文档解释监控k8s集群地址:https://skywalking.apache.org/docs/main/next/en/setup/backend/backend-k8s-monitoring 安装kube-state-metric本次安装采用的是 Prometheus Operator 中部署的kube-state-metric,如果你想只想安装 kube-state-metric 请关注公众号回复:kube-state-metric 获取yaml。 12345678910111213# 验证 Prometheus Operator 安装的需要通过https请求访问$ kubectl describe secrets -n monitoring prometheus-k8s-token-j5spg$ curl -k -H "Authorization: B ...

Skywalking介绍 Skywalking 是一个国产的开源框架,2015年有吴晟个人开源,2017年加入Apache孵化器,国人开源的产品,主要开发人员来自于华为,2019年4月17日Apache董事会批准SkyWalking成为顶级项目,支持Java、.Net、NodeJs等探针,数据存储支持Mysql、Elasticsearch等,跟Pinpoint一样采用字节码注入的方式实现代码的无侵入,探针采集数据粒度粗,但性能表现优秀,且对云原生支持,目前增长势头强劲,社区活跃。Skywalking是分布式系统的应用程序性能监视工具,专为微服务,云原生架构和基于容器(Docker,K8S,Mesos)架构而设计,它是一款优秀的APM(Application Performance Management)工具,包括了分布式追踪,性能指标分析和服务依赖分析等。 关于微服务微服务架构已经是一个很通用的系统架构,常见的技术栈如下图所示,这张架构图基本涵括了当前微服务体系下的各种技术栈,可能不同的技术栈有不同的开源实现。 链路追踪工具对比链路追踪框架对比目前市面上开源的APM系统主要有CAT ...

Kind简介在 Kubernetes 的开发、测试和学习过程中,快速搭建一个本地多节点集群是提升效率的关键。kind(Kubernetes IN Docker)作为 Kubernetes 官方推出的工具,凭借其轻量、快速、基于容器的特性,成为搭建本地多节点集群的理想选择。本文将详细介绍如何使用kind搭建 K8s 多节点集群,并对比其与同类工具的差异,同时解答使用中可能遇到的问题。 什么是 kind?kind是一个通过 Docker 容器模拟 Kubernetes 节点,快速创建本地 Kubernetes 集群的工具。它由 Kubernetes 官方开发维护,专为开发、测试和学习场景设计(请勿用于生产环境)。 使用kind安装配置集群的步骤相对简单,核心依赖是Docker(用于运行节点容器)和Go环境(部分场景下需要)。与传统基于虚拟机的工具不同,kind直接将 Kubernetes 组件运行在 Docker 容器中,无需额外的虚拟化层,这使得它的启动速度更快、资源占用更可控。 此外,kind支持通过配置文件定义集群参数(如节点数量、网络配置、Kubernetes 版本等),可灵活满足 ...

简介Kafka 在日志体系中的核心作用在当今复杂的分布式系统环境下,日志管理变得愈发重要,而 Kafka 在其中扮演着极为关键的角色。对于大型系统,特别是基于微服务设计的分布式系统而言,日志来源众多,数据量庞大。如果直接将大量日志通过传统方式收集输出至存储或分析工具,很有可能会导致诸如 Elasticsearch 等工具崩溃,这时候就凸显出 Kafka 的价值了。 Kafka 具有出色的分布式扩容能力,能够轻松应对不断增长的日志数据量。在高并发场景下,它的优势更是明显,例如在面对大量微服务同时产生日志并需要处理的情况时,依然可以稳定地接收和暂存这些日志信息,起到了很好的缓冲作用。而且,它采用发布 - 订阅的消息模式,消息生产者(也就是各个产生日志的应用、服务等)将日志消息发布到 Kafka 的主题 (Topic) 中,多个消息消费者(比如后续对接的用于日志处理、分析等的工具)可以同时订阅这些主题来消费消息,实现了一对多的数据流转模式,方便不同环节的组件对日志进行相应处理,为整个日志体系搭建起了可靠的数据流转基础。 EL (Fluentd) K 的组合优势高效的日志收集与处理Fluen ...

Linux运维

未读Tmux简介Tmux 是 Terminal Multiplexer 的简称,它是一款优秀的终端复用软件,类似 GNU screen,但比screen更出色。tmux来自于OpenBSD,采用BSD授权。使用它最直观的好处就是, 通过一个终端登录远程主机并运行tmux后,在其中可以开启多个控制台而无需再“浪费”多余的终端来连接这台远程主机, 还有一个好处就是当终端关闭后该shell里面运行的任务进程也会随之中断,通过使用tmux就能很容易的解决这个问题。 Tmux和screen的比较Tmux 和 Screen 都是用于在 Unix-like 系统中进行终端多路复用的工具,它们具有类似的功能,但也有一些区别。下面是它们的优点和区别: Tmux 的优点和特点: 更现代的代码:tmux 是一个相对较新的项目,代码更现代化、维护更活跃,具有更好的可扩展性和可定制性。 更丰富的功能:tmux 提供了更丰富的功能集,包括窗格(窗格s)、窗口(windows)、会话(sessions)等,可以更灵活地管理多个终端会话。 更好的自定义性:tmux 支持通过配置文件进行各种自定义设置,用户可以根据自己的 ...

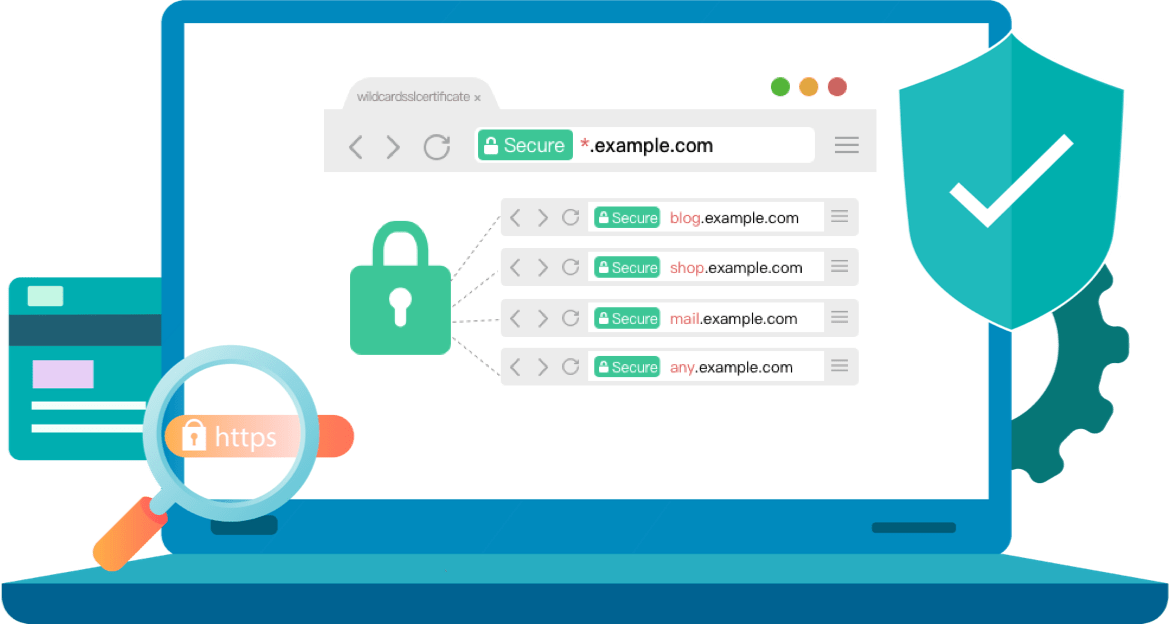

引言在当今互联网环境中,网站的安全性越来越受到重视。HTTPS 作为一种能够提供加密通信和验证网站真实性的协议,已经成为网站安全的基本标准。然而,许多平台提供的 HTTPS 证书往往有有效期限制,比如腾讯云等平台目前提供的证书只有3个月的有效期。这不仅增加了证书管理的复杂性,还可能因为证书过期而导致网站访问中断。 为了解决这个问题,我们可以使用Certbot这个强大的工具来自动申请和管理 HTTPS 证书。Certbot是一个开源软件,它可以通过自动化的方式从Let's Encrypt等证书颁发机构(CA)获取和安装 HTTPS 证书。更重要的是,这些证书是免费的,并且可以通过自动续订来保持长期有效。Certbot支持多种服务器和平台,包括Apache、Nginx等。 为什么选择Certbot? 自动化:Certbot 可以自动申请、安装和更新证书,无需手动干预。 免费:Let’s Encrypt 提供的证书完全免费。 安全:使用 HTTPS 加密网站流量,保护用户数据安全。 兼容性:广泛支持各种操作系统和Web服务器。 社区支持:拥有活跃的社区和丰富的文档资源。 如何使用C ...

最新 Jetbrains 全家桶激活亲测有效第一步下载压缩包, Windows:安装包地址 关注公众号回复:Windows-Jetbrains Mac:安装包地址 关注公众号回复:Mac-Jetbrains 第二步:东西下载好右键解压,一定要解压,不然没法执行!切记!这一步不能漏! 第三步:打开激活码-win系统文件夹后,里面有很多个vbs,你是什么软件,你就双击什么软件的vbs即可 例:你是idea就执行idea激活.vbs 你是pycharm你就执行pycharm激活.vbs 如果提示Success,后面显示2099,就是成功。重启软件即可使用 苹果电脑运行脚本前:先打开你的软件,然后关掉软件(目的是初始化软件)。记得关闭软件后-再运行 激活idea 输入命令: sh idea.sh 激活pycharm 输入命令:sh pycharm.sh 激活webstorm 输入命令:sh webstorm.sh 激活clion 输入命令:sh clion.sh 激活goland 输入命令:sh goland.sh 激活datagirp 输入命令:sh datag ...

简介在现代容器化应用开发中,Kubernetes 已成为主流的容器编排平台,为应用部署和管理提供了强大的功能。然而,随着应用规模和复杂性的增加,对于持久化存储的需求也日益迫切。在 Kubernetes 集群中,分布式存储解决方案如 GlusterFS 成为了许多开发者和运维人员的首选。本文将深入探讨 Kubernetes 运维中的分布式存储,重点介绍 GlusterFS 的原理、架构以及在 Kubernetes 中的实践应用。 GlusterFS 是一个强大的开源分布式文件系统,具有出色的横向扩展能力,能够轻松支持数 PB 的存储容量,并处理数千个客户端的请求。它的核心优势在于将来自多台服务器上的磁盘存储资源集成到单一的全局命名空间,为用户提供了高效的共享文件存储解决方案。 该分布式文件系统具有多项突出特点,包括高扩展性、高可用性、高性能以及可横向扩展等。与其他存储解决方案相比,GlusterFS 的设计中没有元数据服务器,因此整个服务不存在单点故障的隐患,为应用部署和运维提供了更高的稳定性和可靠性。 在安装 GlusterFS 环境时,需要满足一定的硬件和网络要求。 至少需要三个节 ...

存储卷介绍 Kubernetes 使用存储的原因 Kubernetes 中的副本控制器保证了pod的始终存储,却保证不了pod中的数据。只有启动一个新pod的,之前pod中的数据会随着容器的删掉而丢失! 共享存储机制 Kubernetes 对于有状态的容器应用或者对数据需要持久化的应用,不仅需要将容器内的目录挂载到宿主机的目录或者emptyDir临时存储卷,而且需要更加可靠的存储来保存应用产生的重要数据,以便容器应用在重建之后,仍然可以使用之前的数据。Kubernetes引入持久化存储卷(PV)和持久化存储声明(PVC)两个资源对象实现对存储的管理子系统。 概念PV 的全称是:PersistentVolume(持久化卷),是对底层共享存储的一种抽象,PV 由管理员进行创建和配置,是一个全局资源,包含存储的类型,存储的大小和访问模式等。它和具体的底层的共享存储技术的实现方式有关,比如 Ceph、GlusterFS、NFS、hostPath 等,都是通过插件机制完成与共享存储的对接。 PVC 的全称是:PersistentVolumeClaim(持久化卷声明),PVC 是用户存储 ...

Ingress 流量出于简单性和可组合性的原因,Linkerd 本身没有提供内置的 Ingress 控制器。Linkerd 旨在与许多现有的 Kubernetes Ingress 解决方案一起使用。 将 Linkerd 和您选择的入口解决方案结合起来需要两件事: 配置您的 Ingress 以支持 Linkerd。 网格化你的 Ingress 控制器,以便它们安装 Linkerd 代理。 对 Ingress 控制器进行网格化将允许 Linkerd 在流量进入集群时提供 L7 指标和 mTLS 等功能,Linkerd 支持与大部分 Ingress 控制器进行集成,包括: Ambassador (aka Emissary) Nginx (community version) Nginx (F5 NGINX version) Traefik Traefik 1.x Traefik 2.x GCE Gloo Contour Kong Haproxy EnRoute ngrok ingress-nginx这里只演示如何开启 ingress-nginx 与 Linkerd 进行集成,不 ...